Kit de herramienta de evaluación de Sistema de Historia Clínica Electrónica (EHR-S)

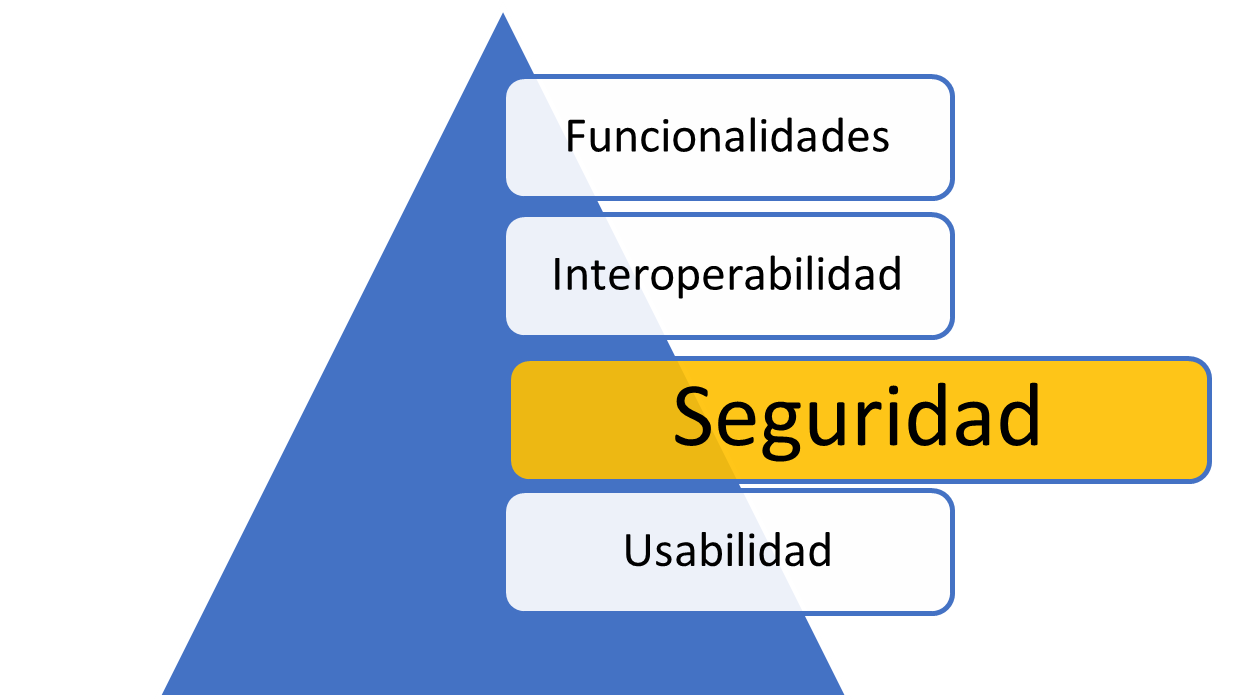

Módulo 4: Ámbito de seguridad

|

Es esencial que una herramienta de EHR-S proporcione los mecanismos y elementos necesarios para garantizar la privacidad y confidencialidad de la información clínica. Una herramienta de EHR-S que no es segura no es aceptable |

Podemos definir la seguridad de la información como el conjunto de prácticas para proteger la información, gestionadas a través de sistemas de cómputo. Implica pues, prevenir o al menos reducir la probabilidad de acceso no autorizado o inadecuado a los datos, o el uso ilegal, divulgación, interrupción, eliminación, corrupción, modificación, inspección, registro o devaluación de la información. También involucra acciones destinadas a reducir los impactos adversos de tales incidentes, es decir, cuando ocurre algún incidente que ha vulnerado la seguridad.

Los objetivos de la seguridad de la información de salud son:

- Disponibilidad

- En materia de información clínica, si no se asegura el acceso a la información, o esta no se encuentra disponible, se produce un problema grave. Por ejemplo, por caídas del servidor o del sistema, o porque la información se ha degradado etc.

- Confidencialidad

- Se refiere al control de accesos a la información, que requiere autenticación y asignación de perfiles y roles.

- Integridad

- Que la información no se pueda alterar una vez validada. En conexión con (o exige) cifrado.

- No repudio

- Que quede perfectamente identificado quién ha hecho qué, para qué, y que no se pueda negar ese hecho. Exige, según el grado de seguridad, certificado y firma digitales.

- Auditoría

- El sistema registra y custodia todos los accesos y operaciones llevadas a cabo con cada acceso y registro, para que puedan investigarse.

¿Por qué es necesario contar con medidas de seguridad en un sistema EHR-S?

- La información que tratan las plataformas EHR-S, por su naturaleza, contiene datos sensibles que requieren de unas políticas de seguridad que garanticen la confidencialidad e integridad de los datos.

- Prevenir el acceso indebido, la manipulación no autorizada, la descarga de documentos confidenciales, etc., es algo esencial durante las comunicaciones de hoy en día. Muchas de las acciones cotidianas dependen de la seguridad informática a lo largo de toda la ruta que siguen los datos.

- Los sistemas que no reúnen las condiciones de seguridad apropiadas pueden ser blanco de intrusos especializados, capaces de alterar los códigos fuente de los programas, obtener imágenes y documentos.

Por este motivo es importante encontrar una arquitectura y elementos de seguridad que protejan la integridad del sistema y de los datos, que puedan desencapsular las diferentes capas de una solución, a fin de proteger la misma. Estos elementos están desplegados en toda la arquitectura del modelo ISO-OSI.

También es muy importante la organización del hospital, centro o establecimiento de salud. Se ha comprobado que la mayoría de los accesos indebidos a la información provienen de personas de la plantilla del sistema, y que muchos fallos de seguridad se deben no tanto a la tecnología como a la organización interna.

En el marco de este capítulo, se identifican los siguientes componentes[1] de relevancia:

- Privacidad y seguridad de la información

- Estándares TIC

Además, se considera como marco base de referencia la ISO / IEC 27002[2], que abarca tanto la infraestructura como los procedimientos de intercambio de la información. Asimismo, las recomendaciones de OWASP para seguridad en entornos Web.

El concepto de seguridad y los requerimientos que lo definen se pueden separar en distintos apartados, de los cuales en este documento se contemplan los siguientes:

- Identificación y autenticación

- Permisos y roles de los actores

- Trazabilidad de las acciones

- Integridad, disponibilidad y confidencialidad de la información

- Gestión de riesgos

- Estándares y seguimiento de regulaciones

Consulte la guía abajo para obtener una explicación detallada de este módulo.

[1] Componentes definidos en el documento emitido en Fase III de este mismo proyecto, Marco de Referencia del Modelo de Madurez.